www.auto-innovationen.com

17

'20

Written on Modified on

Escrypt News

Penetration Testing: Die Cybersecurity-Probe aufs Exempel

Mit zunehmender Konnektivität und Automatisierung der Fahrzeuge sind IT-Sicherheitsfunktionen längst unverzichtbarer Bestandteil des internen Fahrzeugnetzes und seiner Komponenten.

Doch wie sicher sind Fahrzeugsteuergerät und -netzwerk am Ende wirklich vor unerlaubten Zugriffen und Manipulation? Eine der wirkungsvollsten Methoden, das herauszufinden, ist das Penetration Testing, kurz Pentesting: Der Tester deckt dabei mögliche IT-Sicherheitslücken auf, indem er versucht – ähnlich einem echten Angreifer – in das System einzudringen.

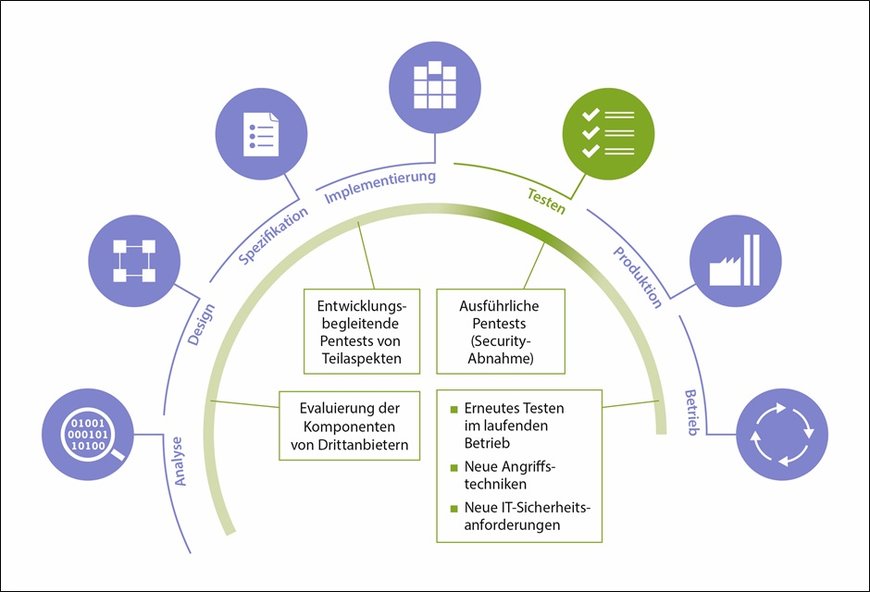

Im Automotive-Bereich werden Pentests typischerweise für einzelne Steuergeräte, mehrere ECUs im Verbund oder gar vollständige Fahrzeugplattformen durchgeführt. Sie setzen dabei häufig zu einem späten Zeitpunkt im Entwicklungsprozess an, wenn mindestens ein Teil der für den Test wesentlichen Funktionen vollständig ist. Im Gegensatz zu rein automatisierten Testverfahren beinhalten Pentests eine eingehende individuelle Prüfung des Systems durch einen Security-Experten unter wirklichkeitsnahen Bedingungen. Nicht selten sind ihre Ergebnisse dann ausschlaggebend für die Marktfähigkeit und -zulassung des Systems in punkto IT-Sicherheit. Aber auch nach Start-of-Production sind Penetrationstests mitunter sinnvoll und notwendig – etwa wenn sich im Feld unerwartet Sicherheitslücken auftun, erforderliche Tests versäumt wurden oder wenn neue Angriffstechniken bekannt werden.

Penetrationstests erfolgen häufig gegen Ende des Entwicklungsprozesses, sind aber mitunter auch in anderen Phasen des Produktlebenszyklus sinnvoll.

Umfassende Testing-Expertise erforderlich

In aller Regel setzt der Penetration-Tester zunächst automatisierte Testing-Tools ein, die im Idealfall sogar individuell auf die Spezifikationen bestimmter Fahrzeugplattformen oder gar einzelner Steuergeräte angepasst werden können. Solche automatisierten Tools finden schnell bekannte Schwachstellen in den geläufigen Services und Protokolle; sie liefern dem Pentester damit aber nur die Ausgangsbasis seiner eigentlichen Arbeit. Die besteht dann darin, die Auffälligkeiten, die ihm das Testing-Tool aufzeigt, im Detail zu analysieren, indem er zugrundeliegende Daten, Datenverkehr, Prozesse oder den Quellcode eingehend untersucht, andere Experten konsultiert, Datenbanken nach Angriffen auf ähnliche Ziele durchforstet oder auch mehrere Fehler, die einzeln harmlos erscheinen, zu komplexen und potenziell gefährlichen Angriffsketten kombiniert. Erst das manuelle Pentesting durch einen Security-Experten liefert demnach ein umfassendes Bild der IT-Sicherheit des zu testenden Systems im Falle einer elaborierten Cyberattacke.

Whitebox: Je mehr Informationen desto effizienter der Test

Enetsprechend bedient sich das Pentesting-Team aller verfügbaren Techniken und Testmethoden, greift auf Fuzzing-Tests, Vulnerability Scans oder Seitenkanalanalysen zurück, führt sowohl Code Audits als auch den Test des physischen Systems und seiner Security-Funktionen durch. Dabei gilt: Je mehr ein Pentester über das System weiß, desto zielführender und effektiver kann er dessen Cybersicherheitslevel testen, Schwachstellen ermitteln und Verbesserungsvorschläge unterbreiten. Vorzugsweise werden Penetrationstests daher als Whitebox-Tests durchgeführt, d. h. der Auftraggeber liefert möglichst alle verfügbaren Informationen: Quellcode, Rest-Bus-Simulation, vollständige Dokumentation, Entwicklungs- und Diagnosetools, Zugänge zum Backend etc. Blackbox- oder Greybox-Tests, bei denen diese Informationen nicht oder nur teilweise zur Verfügung stehen, sind hingegen nur dann angebracht, wenn dem Tester, z.B. aus juristischen Gründen, die Informationen nicht zugänglich gemacht werden dürfen oder etwa der Quellcode dritter Zulieferer nicht zur Verfügung steht.

Iterative Herangehensweise

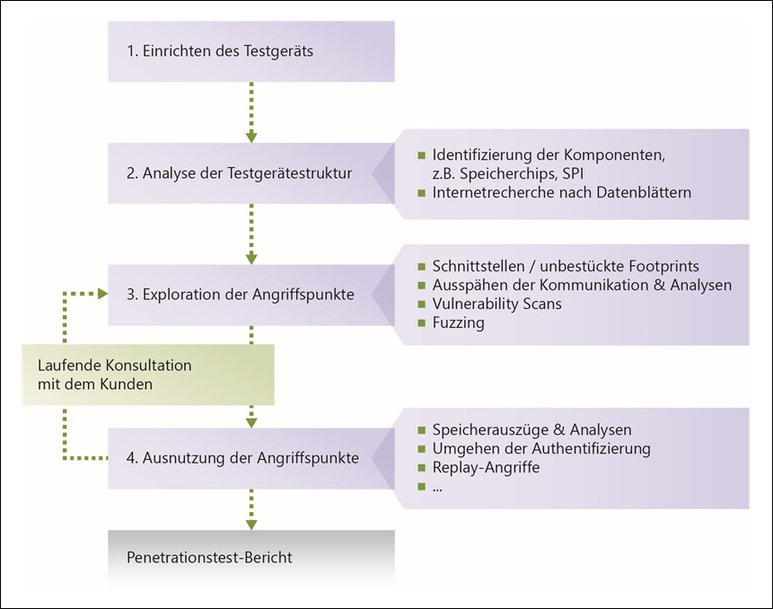

Prinzipiell bedienen Penetrationstests sich einer iterativen Herangehensweise: Mögliche Angriffspunkte werden identifiziert, bestehende Schwachstellen ausfindig gemacht und ausgelotet. Daraufhin wird der Kunde vom Testing-Team mit den bestehenden Sicherheitslücken und den damit verbundenen Risiken konfrontiert sowie hinsichtlich wirksamer Gegenmaßnahmen beraten. Entsprechend steht am Ende jedes Penetrationstests ein ausführlicher Testbericht, der nicht nur die identifizierten Angriffspunkte, angewandten Testverfahren und alle Findings im Detail auflistet, sondern dediziert auch Lösungsmöglichkeiten benennt. Bestehende IT-Sicherheitslücken können nachfolgend geschlossen werden, und mittels Re-Tests können die erfolgreiche Absicherung des Systems bestätigt oder weitere nötige Security-Maßnahmen anempfohlen werden.

Operationaler Ablauf eines Automotive Pentests.

Pentesting als „Königsdisziplin“

Mit den neuen UNECE WP.29-Regularien und der kommenden ISO/SAE 21434 wird zertifiziertes Cybersecurity-Management sehr bald schon zur Voraussetzung für die Typgenehmigung. Eine Security-Teststrategie, die die Fahrzeugplattformen vollumfänglich, bis in die Tiefe durchdringt sowie die Lieferkette und den Fahrzeuglebenszyklus mit einbezieht ist dabei von fundamentaler Bedeutung. Das Pentesting wiederum ist hier die „Königsdisziplin“: Es liefert die Probe aufs Exempel, indem es das zu testende System sowohl im Detail als auch in seiner Gesamtheit betrachtet – und IT-Sicherheitslücken aufdeckt, bevor ein Angreifer die Gelegenheit dazu hat.

www.escrypt.com

Fordern Sie weitere Informationen an…